jackz3 发表于 2019-5-9 18:00

我白名单cf 其他全禁止了

jshkk 发表于 2019-5-9 18:00

非http咋弄 ?

ukmg 发表于 2019-5-9 18:49

非http应该不会暴露吧

cangshui 发表于 2019-5-9 18:19

方法:不用nginx 输入ip设置跳转其他网站 此贴完结

Creling_2 发表于 2019-5-9 19:15

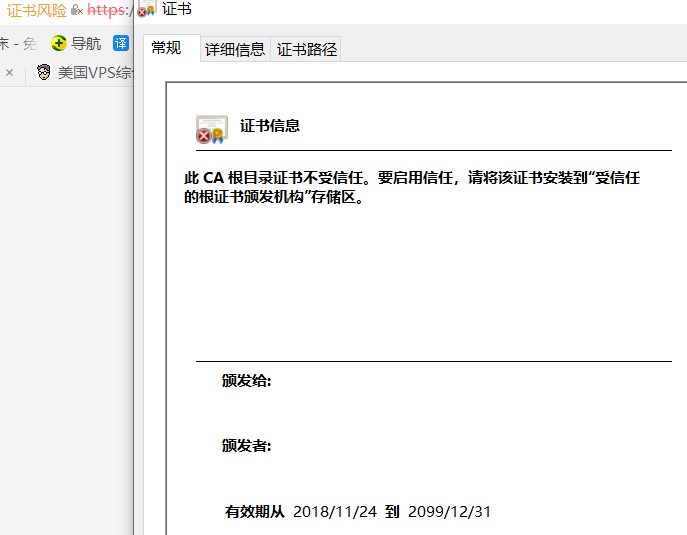

原理介绍地依然很模糊啊,访问 https://IP 并不会一定显示证书

Creling_2 发表于 2019-5-9 19:15

原理介绍地依然很模糊啊,访问 https://IP 并不会一定显示证书

ccf 发表于 2019-5-9 19:42

一般来说这么访问都能找到证书吧

Creling_2 发表于 2019-5-9 20:19

或许能找到解析到这个ip的某些域名,但是找不到全部。你可以用虚拟主机的共享ip测试一下 ...

御坂 发表于 2019-5-9 21:39

其实有个网站能查到解析记录...

ukmg 发表于 2019-5-9 21:45

其实普通人建站一般也就套个cdn简单防护。。谁会知道配置个证书也会被抄底啊。

还有大佬说还有好 ...

EM routines

EM routines EM_read_bio_ex:bad base64 decode error:140B0009:SSL routines:SSL_CTX_use_PrivateKey_file

EM_read_bio_ex:bad base64 decode error:140B0009:SSL routines:SSL_CTX_use_PrivateKey_file EM lib)

EM lib)字数补丁 发表于 2019-5-9 22:26

这个证书好像搞不了,

nginx: [emerg] SSL_CTX_use_PrivateKey_file("/etc/letsencrypt/live/ ...

字数补丁 发表于 2019-5-9 22:26

这个证书好像搞不了,

nginx: [emerg] SSL_CTX_use_PrivateKey_file("/etc/letsencrypt/live/45.79.***.** ...

ukmg 发表于 2019-5-9 22:35

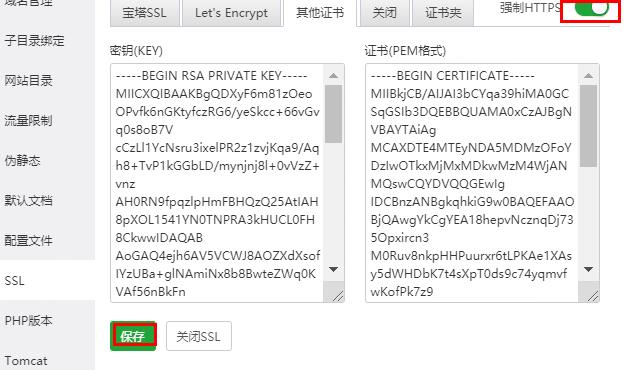

论坛的关键词频闭有毒。。打出来证书 中间几个字符变中文了 我上传附件了 ...

ccf 发表于 2019-5-9 18:52

为啥不能用 nginx

dansnow 发表于 2019-5-9 23:39

这个空白证书是我自己签来玩的2333...不过我博客里面的方法应该简单一点..

hlsk 发表于 2019-5-10 00:38

b.整站404

会影响宝塔访问和ssh ftp之类的吗

cangshui 发表于 2019-5-9 23:00

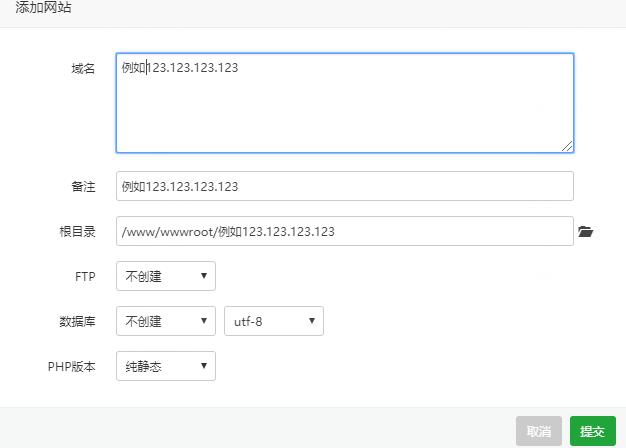

nginx IP访问默认会泄露你的HTTPS证书证书一比对就知道你的域名了,apache就不会这样 ...

ccf 发表于 2019-5-10 09:41

好吧,按楼主方法,搞个自签发的IP证书就可以了吧

VPSMarket 发表于 2019-5-10 18:22

还真的是把我的地址给扫出来了

cangshui 发表于 2019-5-10 10:21

对,记得把自签的那个假域名设为默认域名

| 欢迎光临 全球主机交流论坛 (https://loc.888543.xyz/) | Powered by Discuz! X3.4 |